Auparavant, j'avais expliqué comment vous pouvez activer l'accès SSH à votre commutateur Cisco en activant le paramètre dans l'interface graphique. C'est très bien si vous souhaitez accéder à votre CLI de commutateur via une connexion chiffrée, mais cela ne dépend que d'un nom d'utilisateur et d'un mot de passe.

Si vous utilisez ce commutateur dans un réseau hautement sensible qui doit être très sécurisé, vous pouvez envisager d'activer l'authentification par clé publique pour votre connexion SSH. En fait, pour une sécurité maximale, vous pouvez activer une authentification nom d'utilisateur / mot de passe et clé publique pour accéder à votre commutateur.

Dans cet article, je vais vous montrer comment activer l'authentification par clé publique sur un commutateur Cisco SG300 et comment générer les paires de clés publique et privée à l'aide de puTTYGen. Je vous montrerai ensuite comment vous connecter en utilisant les nouvelles clés. En outre, je vais vous montrer comment le configurer pour que vous puissiez utiliser la clé uniquement pour vous connecter ou obliger l'utilisateur à saisir un nom d'utilisateur / mot de passe en même temps que la clé privée.

Remarque : avant de commencer ce didacticiel, assurez-vous que vous avez déjà activé le service SSH sur le commutateur, ce que j'ai déjà mentionné dans mon article précédent, mentionné ci-dessus.

Activer l'authentification d'utilisateur SSH par clé publique

Dans l’ensemble, le processus permettant à l’authentification de clé publique de fonctionner pour SSH est simple. Dans mon exemple, je vais vous montrer comment activer les fonctionnalités à l'aide de l'interface graphique Web. J'ai essayé d'utiliser l'interface CLI pour activer l'authentification par clé publique, mais le format de ma clé RSA privée n'a pas été accepté.

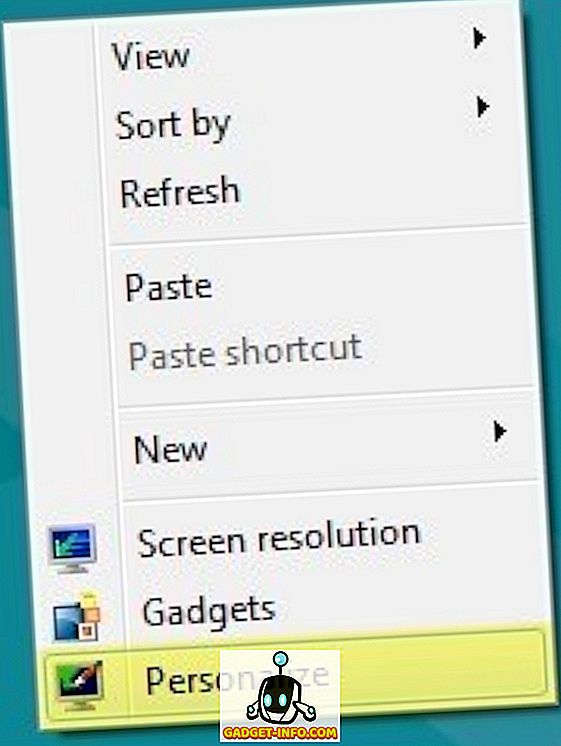

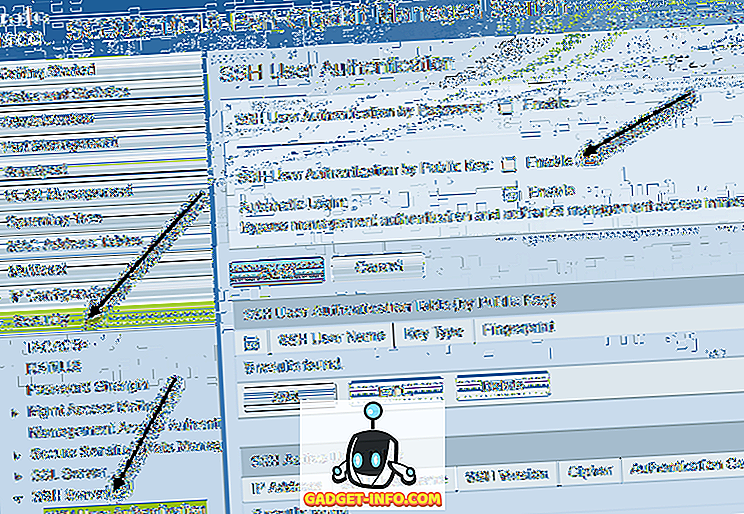

Une fois que cela fonctionne, je mettrai à jour ce message avec les commandes CLI qui accompliront ce que nous allons faire via l'interface graphique pour le moment. Tout d’abord, cliquez sur Sécurité, puis sur Serveur SSH et enfin sur Authentification utilisateur SSH .

Dans le volet de droite, continuez et cochez la case Activer en regard de Authentification utilisateur SSH par clé publique . Cliquez sur le bouton Appliquer pour enregistrer les modifications. Ne cochez pas le bouton Activer à côté de la connexion automatique pour l'instant, je vais l'expliquer plus en détail.

Nous devons maintenant ajouter un nom d'utilisateur SSH. Avant d'ajouter l'utilisateur, nous devons d'abord générer une clé publique et une clé privée. Dans cet exemple, nous utiliserons puTTYGen, un programme fourni avec puTTY.

Générer des clés privées et publiques

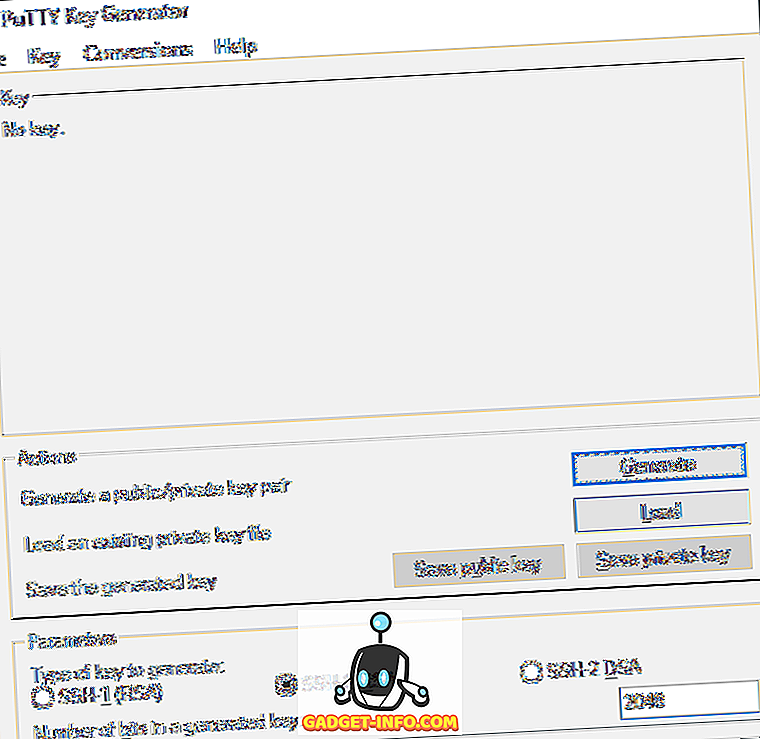

Pour générer les clés, ouvrez d'abord puTTYGen. Vous verrez un écran vide et vous ne devriez vraiment pas avoir à modifier les paramètres par défaut indiqués ci-dessous.

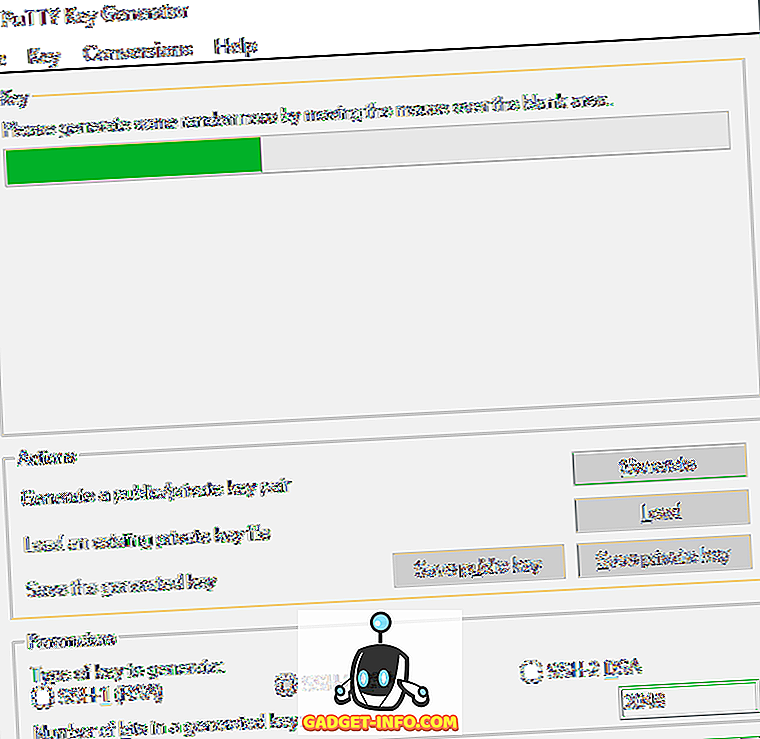

Cliquez sur le bouton Générer, puis déplacez votre souris autour de la zone vide jusqu'à ce que la barre de progression soit complètement visible.

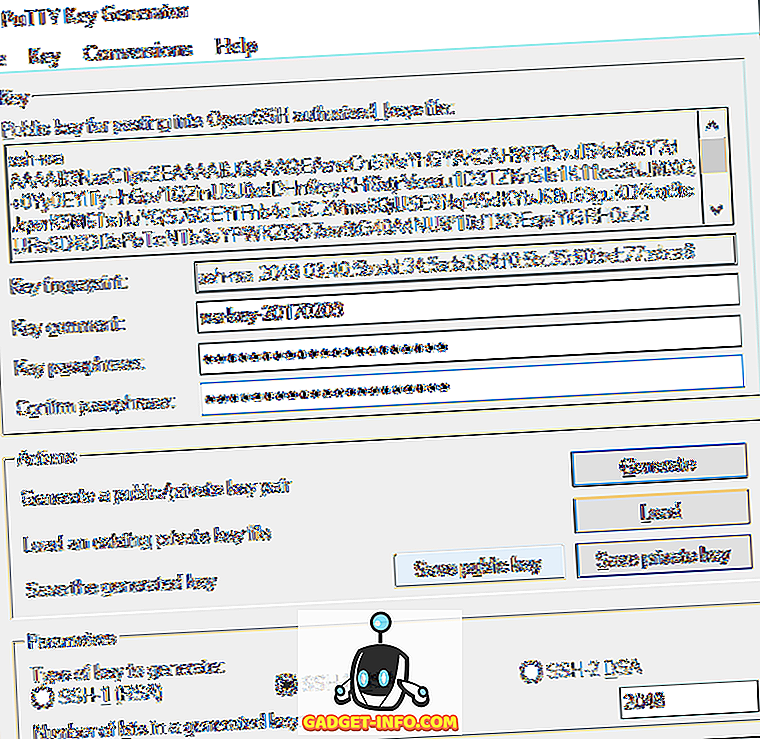

Une fois les clés générées, vous devez entrer une phrase secrète, qui s'apparente en principe à un mot de passe pour déverrouiller la clé.

C'est une bonne idée d'utiliser une phrase secrète longue pour protéger la clé des attaques par force brute. Une fois que vous avez saisi la phrase secrète deux fois, vous devez cliquer sur les boutons Enregistrer la clé publique et Enregistrer la clé privée . Assurez-vous que ces fichiers sont enregistrés dans un emplacement sécurisé, de préférence dans un conteneur crypté nécessitant l’ouverture d’un mot de passe. Consultez mon article sur l'utilisation de VeraCrypt pour créer un volume chiffré.

Ajouter un utilisateur et une clé

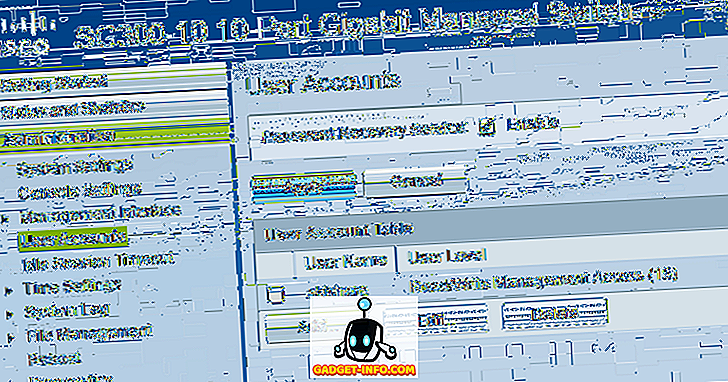

Revenons maintenant à l'écran d' authentification d'utilisateur SSH sur lequel nous étions auparavant. Voici où vous pouvez choisir parmi deux options différentes. Tout d’abord, allez dans Administration - Comptes d’utilisateur pour voir quels comptes vous avez actuellement pour vous connecter.

Comme vous pouvez le constater, j’ai un compte appelé akishore pour accéder à mon commutateur. Actuellement, je peux utiliser ce compte pour accéder à l'interface graphique Web et à la CLI. De retour sur la page Authentification d'utilisateur SSH, l'utilisateur que vous devez ajouter à la table d'authentification d'utilisateur SSH (par clé publique) peut être identique à celui que vous avez sous Administration - Comptes d'utilisateurs ou différent.

Si vous choisissez le même nom d'utilisateur, vous pouvez cocher le bouton Activer sous Connexion automatique . Lorsque vous vous connecterez au commutateur, vous devrez simplement taper le nom d'utilisateur et le mot de passe de la clé privée et vous serez connecté. .

Si vous décidez de choisir un nom d'utilisateur différent ici, vous obtiendrez un message vous invitant à saisir le nom d'utilisateur et le mot de passe de la clé privée SSH, puis votre nom d'utilisateur et votre mot de passe normaux (répertoriés sous Admin - Comptes d'utilisateurs). . Si vous voulez plus de sécurité, utilisez un nom d'utilisateur différent, sinon nommez-le de la même manière que votre nom actuel.

Cliquez sur le bouton Ajouter pour afficher la fenêtre Ajouter un utilisateur SSH .

Assurez-vous que le type de clé est défini sur RSA, puis ouvrez le fichier de clé publique SSH que vous avez enregistré précédemment à l'aide d'un programme tel que Notepad. Copiez l'intégralité du contenu et collez-le dans la fenêtre Clé publique . Cliquez sur Appliquer, puis sur Fermer si vous recevez un message de réussite en haut.

Connexion à l'aide d'une clé privée

Il ne nous reste plus qu'à nous connecter à l'aide de notre clé privée et de notre mot de passe. À ce stade, lorsque vous essayez de vous connecter, vous devez entrer les informations d'identification de connexion deux fois: une fois pour la clé privée et une fois pour le compte d'utilisateur normal. Une fois que nous avons activé la connexion automatique, il vous suffit de saisir le nom d'utilisateur et le mot de passe de la clé privée.

Ouvrez puTTY et entrez l’adresse IP de votre commutateur dans le champ Nom d’hôte comme d’habitude. Cependant, cette fois, nous devrons également charger la clé privée dans puTTY. Pour ce faire, développez Connexion, puis SSH, puis cliquez sur Auth .

Cliquez sur le bouton Parcourir sous Fichier de clé privée pour l'authentification et sélectionnez le fichier de clé privée que vous avez précédemment enregistré dans puTTY. Cliquez maintenant sur le bouton Ouvrir pour vous connecter.

La première invite sera login as et cela devrait être le nom d'utilisateur que vous avez ajouté sous Utilisateurs SSH. Si vous avez utilisé le même nom d'utilisateur que votre compte d'utilisateur principal, cela n'aura pas d'importance.

Dans mon cas, j’ai utilisé akishore pour les deux comptes d’utilisateur, mais j’ai utilisé des mots de passe différents pour la clé privée et pour mon compte d’utilisateur principal. Si vous le souhaitez, vous pouvez également utiliser les mêmes mots de passe, mais cela ne sert à rien de le faire, surtout si vous activez la connexion automatique.

Maintenant, si vous ne voulez pas avoir à vous connecter deux fois pour accéder au commutateur, cochez la case Activer en regard de l'option Connexion automatique sur la page Authentification utilisateur SSH .

Lorsque cela est activé, il vous suffit maintenant de saisir les informations d'identification de l'utilisateur SSH et vous serez connecté.

C'est un peu compliqué, mais cela a du sens une fois que vous jouez avec. Comme je l'ai mentionné plus tôt, j'écrirai également les commandes CLI une fois que je pourrai obtenir la clé privée au format approprié. En suivant les instructions ici, accéder à votre commutateur via SSH devrait être beaucoup plus sécurisé maintenant. Si vous rencontrez des problèmes ou avez des questions, postez les commentaires. Prendre plaisir!