Vous souvenez-vous des informations selon lesquelles des pirates informatiques russes auraient été impliqués lors des dernières élections américaines? Il s'avère qu'ils sont de retour, et ils sont plus menaçants que jamais. Cette fois, ils accèdent à des comptes Gmail et le font d'une manière que même l'authentification en deux étapes de Google ne peut pas empêcher.

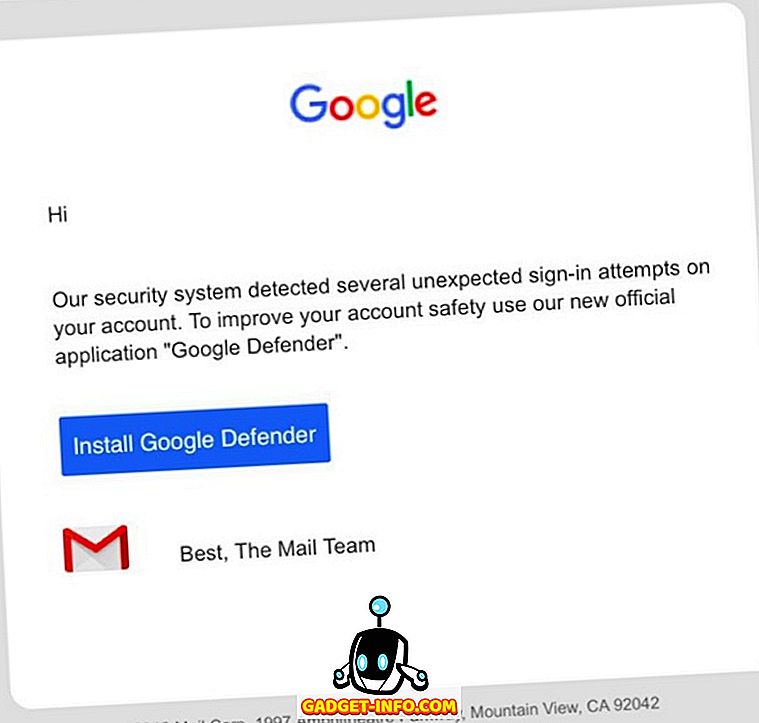

Le groupe de hackers, qui s'appelle lui-même "Pawn Storm" ou "Fancy Bear", envoie des courriels de phishing déguisés en avertissements de Google, informant les internautes des multiples tentatives d'accès à leurs comptes et leur recommandant d'utiliser " Google Defender " - une fausse application prétendant être une application Google. Lorsque des utilisateurs non avertis cliquent sur le lien apparemment inoffensif «Installer Google Defender», puis «Autoriser» l'application à accéder à leur compte Google, ils remettent par inadvertance des jetons OAuth aux pirates .

En termes simples, si les pirates informatiques ont des jetons OAuth pour votre compte, leur application peut accéder à votre compte Google sans même avoir besoin de votre mot de passe . C'est incroyablement inquiétant, car OAuth est censé être une commodité, pas une nuisance. Les experts ont toujours averti qu'OAuth pouvait être utilisé avec un effet malveillant. et maintenant il a.

Très honnêtement, l’authentification en deux étapes est l’un des moyens les plus sûrs d’empêcher tout accès non autorisé à votre compte. Cela fonctionne car il ne nécessite pas seulement le mot de passe, mais également un code unique envoyé au téléphone de l'utilisateur, afin de permettre l'accès au compte Google. Il est important de comprendre que ce n'est pas vraiment l'authentification en deux étapes qui échoue ici, mais bien l'intelligence de l'attaque de phishing et l'incapacité des utilisateurs de reconnaître un courrier électronique de phishing, que les pirates informatiques n'ont même pas à se soucier de l'authentification en deux étapes. .