Il existe différents types de menaces, attaques et vulnérabilités permettant de corrompre et de compromettre la sécurité du système. Les attaques de sécurité sont les attaques informatiques qui compromettent la sécurité du système. Conceptuellement, les attaques de sécurité peuvent être classées en deux types d’attaques actives et passives dans lesquelles l’attaquant obtient un accès illégal aux ressources du système.

Tableau de comparaison

| Base de comparaison | Attaque active | Attaque passive |

|---|---|---|

| De base | Une attaque active tente de modifier les ressources du système ou d’affecter leur fonctionnement. | L'attaque passive tente de lire ou d'utiliser les informations du système mais n'influence pas les ressources du système. |

| Modification dans l'information | Se produit | n'a pas lieu |

| Dommage au système | Cause toujours des dommages au système. | Ne cause aucun dommage. |

| Menace pour | Intégrité et disponibilité | Confidentialité |

| Conscience d'attaque | L'entité (victime) est informée de l'attaque. | L'entité n'est pas au courant de l'attaque. |

| Tâche effectuée par l'attaquant | La transmission est capturée en contrôlant physiquement la partie d'un lien. | Juste besoin d'observer la transmission. |

| L'accent est mis sur | Détection | La prévention |

Définition des attaques actives

Les attaques actives sont les attaques dans lesquelles l'attaquant tente de modifier les informations ou crée un faux message. La prévention de ces attaques est assez difficile en raison d’un large éventail de vulnérabilités physiques, réseau et logicielles. Au lieu de la prévention, il met l'accent sur la détection de l'attaque et la récupération de toute perturbation ou retard causé par celle-ci.

Les attaques actives prennent la forme d'interruptions, de modifications et de fabrications.

- L'interruption est connue sous le nom d'attaque de mascarade dans laquelle un attaquant non autorisé tente de se faire passer pour une autre entité.

- La modification peut être faite de deux manières différentes: rejouer attaque et modification. Dans l'attaque par rejeu, une séquence d'événements ou certaines unités de données sont capturées et renvoyées par elles. Bien que la modification du message implique une modification du message d'origine, l'un ou l'autre peut provoquer une modification.

- La fabrication provoque des attaques par déni de service (DOS) dans lesquelles l'attaquant s'efforce d'empêcher les utilisateurs licites d'accéder à certains services, pour lesquels il est autorisé à accéder ou en termes simples, l'attaquant accède au réseau, puis bloque l'utilisateur autorisé.

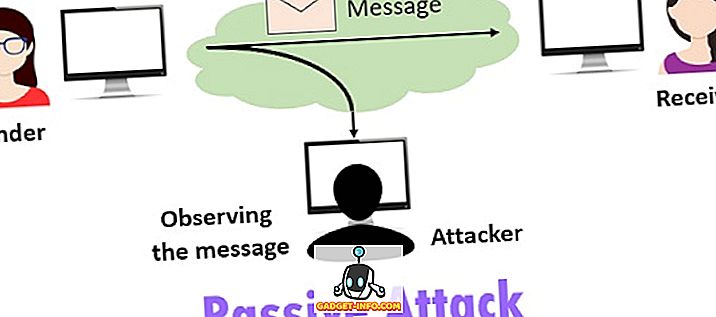

Définition des attaques passives

Les attaques passives sont les attaques par lesquelles l'attaquant se livre à une écoute illicite, ne surveillant que la transmission ou la collecte d'informations. L’espionneur n’apporte aucune modification aux données ni au système.

Contrairement aux attaques actives, les attaques passives sont difficiles à détecter car elles n'entraînent aucune modification des données ni des ressources système. Ainsi, l'entité attaquée n'a aucune idée de l'attaque. Bien que cela puisse être empêché en utilisant des méthodes de cryptage dans lesquelles les données sont d'abord encodées dans la langue inintelligible du côté de l'expéditeur et ensuite du côté des destinataires, elles sont à nouveau converties en langage compréhensible par l'homme.

Les attaques passives sont en outre classées en deux types, le premier est la publication du contenu du message et le second est l'analyse du trafic.

- La publication du contenu du message peut être exprimée à l'aide d'un exemple dans lequel l'expéditeur souhaite envoyer un message confidentiel ou un courrier électronique au destinataire. L'expéditeur ne veut pas que le contenu de ce message soit lu par un intercepteur.

- En utilisant le cryptage, un message peut être masqué afin d'empêcher l'extraction des informations du message, même si le message est capturé. Bien que l'attaquant puisse toujours analyser le trafic et observer le schéma permettant de récupérer les informations. Ce type d'attaque passive est appelé analyse de trafic .

Différences clés entre les attaques actives et passives

- L'attaque active inclut la modification du message. D'autre part, dans les attaques passives, l'attaquant ne commet aucune modification des informations interceptées.

- L'attaque active cause beaucoup de dégâts au système, tandis que l'attaque passive ne nuit pas aux ressources du système.

- Une attaque passive est considérée comme une menace pour la confidentialité des données. En revanche, une attaque active constitue une menace pour l'intégrité et la disponibilité des données.

- L'entité attaquée est au courant de l'attaque en cas d'attaque active. Par contre, la victime ignore l’attaque dans l’attaque passive.

- L'attaque active est accomplie en obtenant le contrôle physique sur le lien de communication pour capturer et insérer la transmission. Au contraire, lors d’une attaque passive, l’attaquant doit simplement observer la transmission.

Conclusion

Les attaques actives et passives peuvent être différenciées en fonction de ce qu’elles sont, de la manière dont elles sont exécutées et de l’ampleur des dommages qu'elles occasionnent aux ressources du système. Cependant, l’attaque active modifie en majeure partie les informations, endommage gravement les ressources du système et peut en affecter le fonctionnement. Inversement, l'attaque passive ne modifie pas les ressources du système et ne cause donc aucun dommage.